محققان امنیتی از شناسایی یک آسیبپذیری بحرانی جدید که پروتکل بلوک پیام سرور (SMB) را تحت تأثیر قرار میدهد، خبر دادند. این آسیبپذیری که امکان افشای حافظهی kernel را برای مهاجمان راه دور فراهم میکند، در صورت ترکیبشدن با یک اشکال wormable که پیش از این کشف شده بود، میتواند برای راهاندازی حملات اجرای کد از راه دور نیز مورد بهرهبرداری قرار بگیرد.

پروتکل SMB که از طریق پورت ۴۴۵ از نوع TCP کار میکند، یک پروتکل شبکه است که زمینه را برای به اشتراکگذاری فایل، مرور شبکه، خدمات پرینت و ارتباطات میانپردازشی از طریق شبکه فراهم میکند.

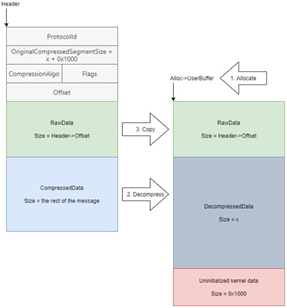

آسیبپذیری جدید که SMBleed نام داشته و با شناسهی CVE-2020-1206 ردیابی میشود، در تابع decompression پروتکل SMB وجود دارد. پیش از این، آسیبپذیری SMBGhost یا EternalDarkness با شناسهی CVE-2020-0796 در این تابع شناسایی شده بود. این آسیبپذیری امکان راهاندازی حملات بدافزاری را در سیستمهای آسیبپذیر ویندوز فراهم میکرد. آسیبپذیری SMBGhost بهقدری جدی بود که حداکثر امتیاز ۱۰ را دریافت کرد.

به گفتهی محققان، آسیبپذیری جدید SMBleed، نسخههای ۱۹۰۳ و ۱۹۰۹ ویندوز ۱۰ را تحت تأثیر قرار میدهد. شرکت مایکروسافت، این آسیبپذیری را با انتشار بهروزرسانیهای امنیتی ماه ژوئن ۲۰۲۰ وصله کرده است.

به گفتهی مایکروسافت، درصورت بهرهبرداری موفق از این آسیبپذیری، مهاجم میتواند اطلاعاتی را برای به خطرانداختن بیشتر سیستم کاربر به دست آورد. برای بهرهبرداری از آسیبپذیری در برابر یک سرور، مهاجم باید یک بستهی خاص طراحیشده را به سرور SMBv3 هدف ارسال کند. این در حالی است که برای بهرهبرداری از آسیبپذیری در برابر یک کلاینت، مهاجم به پیکربندی یک سرور SMBv3 مخرب و متقاعدکردن کاربر برای اتصال به آن نیاز دارد.

اوضاع زمانی وخیمتر میشود که میتوان SMBleed را همراه با SMBGhost بهصورت زنجیرهای در سیستمهای وصلهنشدهی ویندوز ۱۰ و با هدف اجرای کد از راه دور مورد بهرهبرداری قرار داد.

برای کاهش هرگونه خطر احتمالی، به کاربران خانگی و مشاغل توصیه میشود تا جدیدترین بهروزرسانیهای ویندوز را در اسرع وقت نصب کنند. همچنین در سیستمهایی که وصلهها در آنها اجراشدنی نیستند، به کاربران توصیه میشود پورت ۴۴۵ را مسدود و به این ترتیب، از حرکت جانبی و بهرهبرداری از راه دور جلوگیری کنند.