باج افزار مبتنی بر لینوکس اخیراً کشف شده که با نام Cheerscrypt شناخته می شود، به عنوان ساخته دست یک گروه جاسوسی سایبری چینی منتشر شده است که این گروه به اجرای طرحهای باج افزار کوتاه مدت مشهور است.

این شرکت در گزارشی به اشتراک گذاشته شده با The Hacker Newsگفت:Emperor Dragonfly ابزارهای متن باز را که توسط توسعهدهندگان چینی برای کاربران چینی نوشته بود، به کار گرفته است. این گفته این ادعا را تایید میکند که استفاده کنندهگان از باج افزار Emperor Dragonflyدر چین قرار دارند.

استفاده از Cheerscrypt آخرین مورد اضافه شده به لیست طولانی خانوادههای باج افزاری است که قبلاً توسط این گروه در کمی بیش از یک سال استفاده شده است، از جمله LockFile, Atom Silo, Rook, Night Sky, Pandora, and LockBit 2.0.

Secureworks، در نمایه خود از این گروه افزود: این احتمال وجود دارد که Bronze Starlight باج افزار را به عنوان یک پرده دود (smokescreen) به جای سود مالی، با انگیزه اصلی سرقت اموال معنوی یا انجام جاسوسی به کار می گیرد.

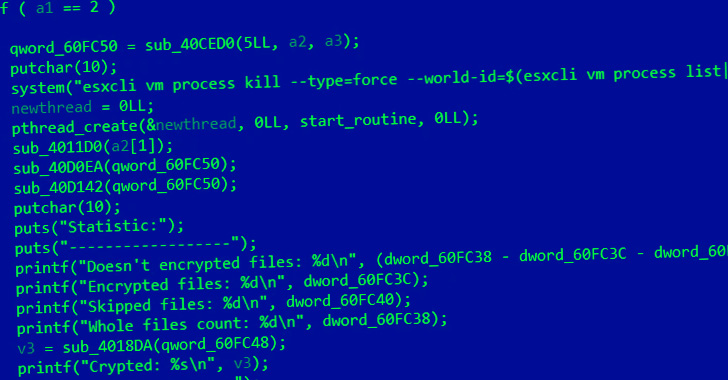

Cheerscrypt اولین بار توسط Trend Micro در ماه مه ۲۰۲۲ ثبت شد و از توانایی های خود برای هدف قرار دادن سرورهای VMware ESXi به عنوان بخشی از یک تاکتیک آزمایش شده به نام اخاذی مضاعف برای وادار کردن قربانیان خود به پرداخت باج یا خطر مواجهه با دادهها یاد کرد.

همچنین ادعا شده است که این عمل در حمایت از اوکراین بوده که پیغام «افتخار برای اوکراین» را بر روی وبسایت دارک وب آنها نشان می داد.

جالب است که این بدافزار با نسخه لینوکس بدافزار Babuk همپوشانی دارد که کدهای مرجع آن در سپتامبر ۲۰۲۱ فاش شد و همچنین اساس خانوادههای Emperor Dragonfly’s Rook، Night Sky و Pandora است.

روش عملیات عامل تهدید بیشتر به دلیل مدیریت تمام مراحل چرخه حیات حمله باج افزار، از دسترسی اولیه تا استقرار باج افزار، بدون اتکا به شرکت های وابسته و کارگزاران دسترسی، متمایز است. مایکروسافت DEV-0401 را به عنوان یک بازیگر “گرگ تنها” توصیف کرد.

زنجیرههای آلودگی مشاهدهشده تا به امروز از آسیبپذیری حیاتی Log4Shell در کتابخانه Apache Log4j برای به خطر انداختن سرورهای VMware Horizon برای رها کردن یک بار PowerShell که قادر به ارائه یک فانوس رمزگذاریشده Cobalt Strike است، استفاده کردهاند.