محققان امنیتی چینی پویش بدافزاری جدید و گستردهای را شناسایی کرده که نزدیک به ۱۰۰ هزار مسیریاب خانگی را آلوده کرده و DNS آنها را دستکاری کردهاند. در ادامه نفوذگران میتوانند با وبسایتهای مخرب به سیستمهای قربانیان نفوذ کرده و اطلاعات و گواهینامههای ورود آنها را به سرقت ببرند. این بدافزار جدید GhostDNS نام داشته و مانند بدافزار دیگر با نام DNSChanger تغییراتی را در سرور DNS انجام داده و ترافیک قربانی را به سمت وبسایت و سرور مخرب هدایت کرده و اطلاعات حساس را به سرقت میبرد.

به گفتهی محققان از شرکت Qihoo 360 این بدافزار جدید آدرسهای IP مربوط به مسیریابهایی را پویش میکند که از پسوردهای ضعیف استفاده کرده و یا هیچ پسوردی ندارند. در ادامه مهاجم وارد تنظیمات مسیریاب شده و آدرس DNS پیشفرض را به سروری که تحت کنترل نفوذگران است تغییر میدهد. این بدافزار بهطور ویژه از ۴ ماژول اصلی تشکیل شده که در ادامه توضیح داده شده است.

- ماژول DNSChanger : این ماژول یکی از مولفههای اصلی این بدافزار است که خود نیز از چند زیر ماژول با نامهای Shell DNSChanger، Js DNSChanger و PyPhp DNSChanger تشکیل شده است.

در زیرماژول اول ۲۵ اسکریپت شِل ارائه شده که قابلیت اجرای حملهی جستجوی فراگیر بر روی پسوردهای مسیریابها و ثابتافزارها از ۲۱ سازندهی مختلف را دارد. زیرماژول دوم به زبان جاوا اسکریپت نوشته شده از ۱۰ اسکریپت برای آلوده کردن ۶ مدل مسیریاب و بستهی ثابتافزاری طراحی شده است. زیرماژول سوم به زبانهای پایتون و PHP نوشته شده و در آن ۶۹ اسکریپت حمله ۴۷ نوع مسیریاب و ثابتافزار وجود دارد.

- ماژول Web Admin: هرچند محققان هنوز اطلاعات زیادی در خصوص این ماژول بدست نیاوردهاند ولی به نظر میرسد یک پنل مدیریتی برای نفوذگران است که با یک صفحهی ورود امنسازی شده است.

- ماژول Rogue DNS: این ماژول مسئولیت ارائهی نام دامنهی هدف از وب سروری که تحت کنترل نفوذگران است را برعهده دارد که بیشتر این وبسایتها، وبسایتهای بانکی، ارائهدهندگان سرویسهای ابری و یک شرکت امنیتی با نام Avira است.

- ماژول Phishing Web: زمانیکه آدرس دامنهی هدف با موفقیت آماده و ارائه شد، این ماژول بر روی سرور نسخهی جعلی از وبسایت هدف را تولید میکند.

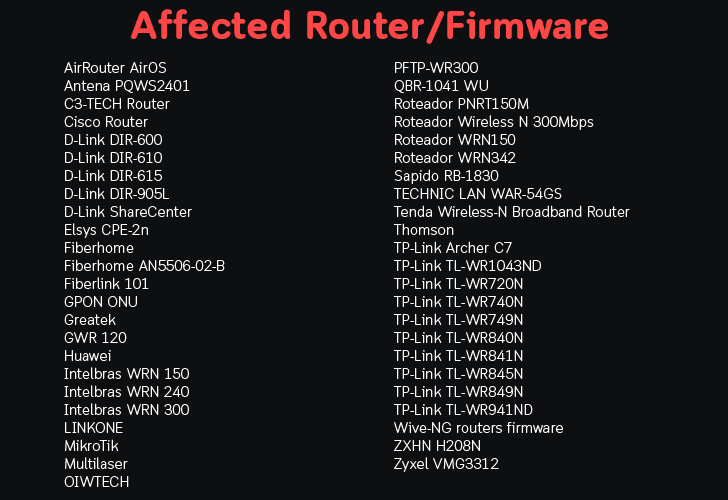

به گفتهی محققان امنیتی این پویش از تاریخ ۲۱ تا ۲۷ سپتامبر بیش از ۱۰۰ هزار مسیریاب خانگی را آلوده کرده که ۸۷٫۸ درصد از آنها در برزیل واقع شدهاند. این مسأله نشان میدهد برزیل هدف اصلی پویش GhostDNS است. در این پویش بدافزاری بیش از ۷۰ مسیریاب و ثابتافزار آلوده شده و بیش از ۵۰ وبسایت توسط ماژولهای این پویش جعل شده که از جملهی این وبسایتها میتوان وبسایتهای بانکی برزیل، Netflix و Citibank.br را نام برد.

به کاربران توصیه میشود برای جلوگیری از آلوده شدن به این بدافزار حتما اطمینان حاصل کنند که آخرین نسخهی ثابتافزاری بر روی مسیریابها در حال اجراست و دستگاهها دارای پسوردهای قوی و منحصربفرد هستند. همچنین بر روی مسیریاب ویژگی مدیریت از راه دور غیرفعال شود. آدرس IP پیشفرض دستگاه تغییر داده شود و اینکه در نهایت یک آدرس DNS مشخص و پیشفرض را بر روی مسیریاب و سیستم عامل خود انتخاب کنید. فهرستی از مسیریابها و ثابتافزارهایی که در این پویش آلوده شدهاند را در ادامه مشاهده میکنید.